2020-02-07

大疫当前,从国家规定到各个单位的实际情况,越来越多的用户选择让单位人员SOHO办公。这几日,不少用户单位爆发了多达千人规模的在线办公需求。与现在大行其道的“钉钉”等公有云办公场景不同,这些用户更多的是要接入本单位本身的内部网络和信息系统。由于企业级应用会根据用户自身的业务场景进行深度结合,对办公、生产等系统有实时接入的需求,并且考虑到更多的并发性能要求、数据安全要求,故在现有的网络环境下,通过什么样的技术手段可以安全、高效的完成远程接入、业务处理,甚至信息系统运维的种种工作,成了必须直面的当务之急。

下面,我们就结合多年的实践经验以及目前市场上一些主流技术做个浅析:

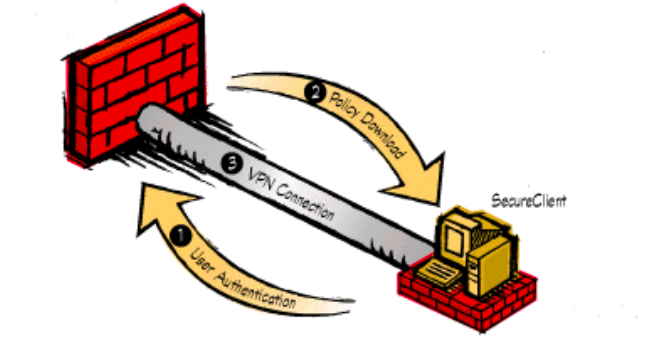

(一)VPN解决方案(IPSec)

VPN技术的全名是Virtual Private Network 虚拟专用网络,它的原理是在公用网络上建立专用网络,进行加密通讯。这种技术从诞生起20多年来,在企业网络中已经得到广泛应用。VPN网关通过对数据包的加密和数据包目标地址的转换,实现远程访问,可以认为数据是在一条专用的数据链路上进行安全传输的。企业可以自建VPN服务器,也可以通过集成设备(如路由器、防火墙、安全网关等)部署,远程人员通过公网IP连接进入企业内网实现访问和应用。

这种通用方案的优点是技术成熟,部署方便,远程用户只要能接入Internet,理论上就可以接入VPN。传统意义上的VPN更多的以IPSec VPN为主。当下,只要客户有防火墙或安全网关设备置于企业网边界处,就可以通过给员工下发并安装VPN客户端,实现远程办公。

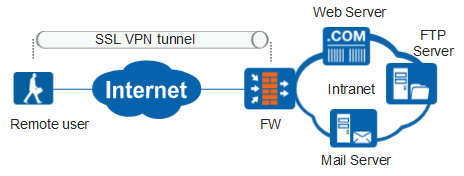

(二)VPN的进阶版(SSL)

SSL VPN,指的是使用者利用浏览器内建的Secure Socket Layer封包处理功能,用户通过SSL VPN网关连接到公司内部的SSL VPN服务器,然后透过网络封包转向的方式,让使用者可以在远程计算机执行应用程序,读取公司内部的服务器数据。SSL VPN指采用SSL协议来实现远程接入的一种新型VPN技术,它包括:服务器认证、客户认证、SSL链路上的数据完整性和SSL链路上的数据保密性。问世至今已经超过15年的时间,它摒弃了普通版VPN复杂的操作,采用网页版的访问方式,大大降低了使用者的技术要求,适合更多的场景。

综上所述的两种VPN模式最大的弊端是不好管理使用人员的应用情况,也不能保证内网的数据不被外泄。员工只要得到授权就可以接入网内,但应用情况不容易受到监控。另外,由于远程员工个人所在的具体环境不同,使得VPN使用的稳定性和效果无法得到一致的保障,用户的体验很难做到优化。

从安全性上说,一旦建立的私用通道被黑客攻破,也就将内网全部暴露在互联网上,并且客户端一旦中毒,也很容易传播至企业内网。

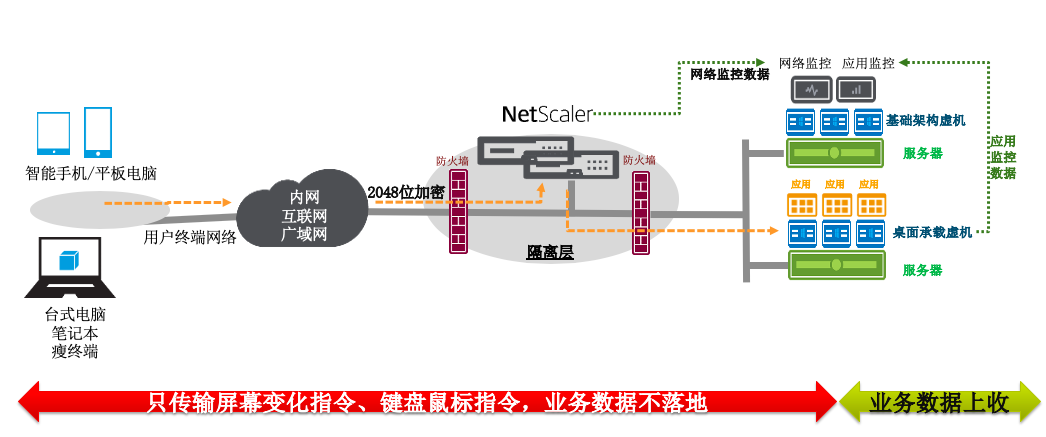

(三)VDI

VDI 即虚拟化桌面/应用技术(桌面云)

桌面虚拟化是指将计算机的终端系统(也称作桌面)进行虚拟化,以达到桌面使用的安全性和灵活性。远程用户可以通过任何设备、在任何地点、任何时间,通过网络访问属于个人的桌面系统。运维人员通过对企业内部的数据资源的虚拟化整合和调配,根据具体使用权限和场景实现对每个远程用户发布各自相关的应用界面。

对于普通用户来说,可以在不改变自己使用习惯的情况下,直接得到单位内电脑的终端桌面,按原有的模式进行工作。从这几天的用户反馈来看,桌面虚拟化对当前突发疫情,在毫无准备情况下的应急接管,起到了很好的效果,做到了平滑迁移。这项技术的好处是通过一帧一帧屏幕界面传递到使用人的眼前,用户所有的操作都只是对虚拟化之后发布出来的图像进行操作,而不实际接触内网真实数据,远程用户与数据中心之间不发生实质性的数据交互。非常有效的提升了使用的安全性,同时也大大提升了管理效率,降低管理成本。

VDI技术也成熟问世多年,得到广泛的使用。从本质上与基于网络层加密技术建立“隧道”的接入模式区别开来。所有的计算都在服务器端,对远程应用人员的终端硬件要求很低,甚至对操作系统都没有限制。但是由于对数据中心计算资源的要求,软硬件的整体投资不会节省成本。而且,运维人员在调配后台计算资源时,需要精通系统、数据库、存储、网络、操作系统等多项专业技能,为产品的运维增加了难度。

(四)SDP技术(软件定义边界)

Software Defined Perimeter 软件定义的边界是由国际云安全联盟(CSA)开发的一种安全框架,它根据身份来控制对资源的访问。SDP的基础理念是ZTNA。

首先,让我们通过有20多年历史的著名漫画来介绍零信任网络访问-Zero Trust Network Access的概念。

“在互联网上,没人知道你是条狗啊~”

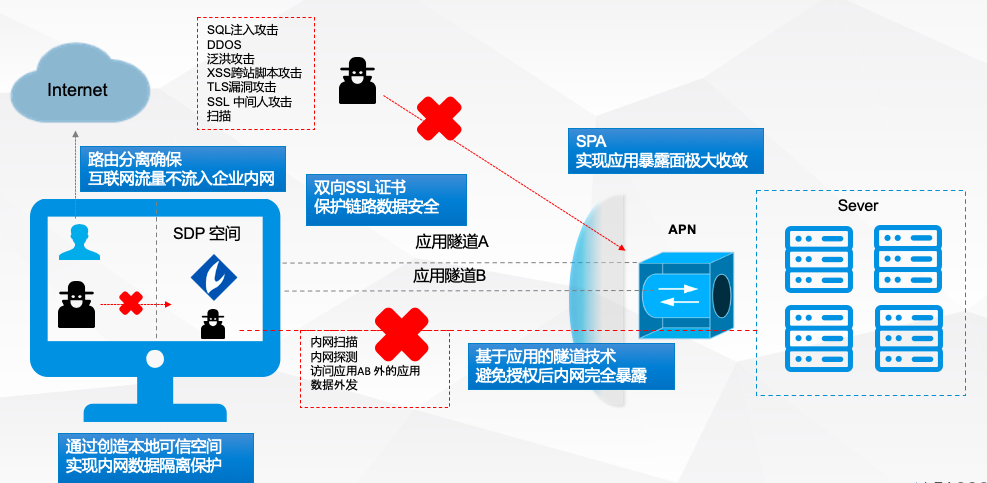

所以SDP技术的实现原理是,每个终端在连接服务器前必须进行验证,确保每台设备都是被允许接入的,然后SDP控制器端对远程终端进行业务分配。远程用户在进行各自权限下的应用操作的网络请求也是经过SSL加密的。

SDP架构隐藏核心网络资产与设施,使之不直接暴露在互联网下,使得网络资产与设施免受外来安全威胁。

联软科技于2019年下半年发布的 UNI SDP产品线的架构。

通过<身份认证中心-终端管理中心-数据防护中心>三位一体联动的概念,有效帮助用户实现安全可控的远程访问。

相比传统网络解决方案不同的是:VPN的方式在建立了加密通道以后,远端用户即可获取内网地址,而SDP只针对用户授权发布相关应用,同时做SSO(统一身份认证),此时远端用户并不会获得内网地址,减少了内网遭受攻击、病毒传染等风险。同时数据中心通过应用专用网关,发布相关应用给远程客户端,并针对客户端进行强管控,客户端只能操作有对应权限的应用,获得有限的数据权限。在管理上同时兼容各种移动终端,并通过沙箱的保护技术实现数据文件的安全以及隐患文件的隔离。由于对应用使用的严格限制,也可以做到事后的行为审计,也是对数据安全很好的补充。

在数据中心云化以及SDN(软件定义网络)的大趋势下,SDP的技术能更好、更安全的实现远程用户对应用的访问,也最大程度确保数据中心的健康。

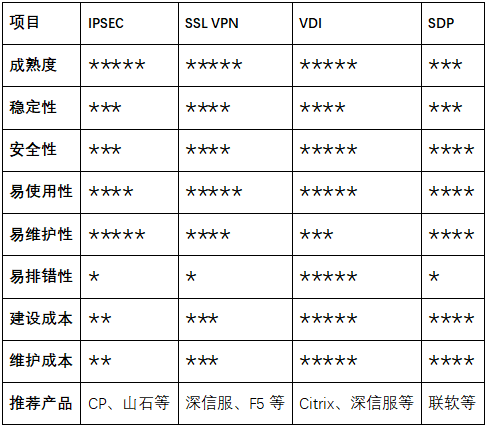

(五)横向比较

通过多个维度结合多年实际操作经验,我们对以上几种技术做了总结:

注:不代表厂商观点( ^_^ )

(六)后记

目前,全国人民都在奋力抵抗疫情,在家办公是对社会最好的贡献,也是对自己最大的负责。

在整理这篇文章的同时,笔者也不时联想到,目前网络病毒肆虐,各种攻击手段日新月异,越发严峻的网络安全大形势,似乎跟当下高风险的传染疫情也有异曲同工,防范稍有不慎就容易铸成大错。然而,在做出了严格的层层防护之后,不仅各种便利随之失去,工作效率、生活品质也大打了折扣。总之,从哪个角度选择什么样的技术和产品,都有现行条件的制约和成本回报等等的各种考虑。我们要做的是进行多维度的探究和分析,做出决策和行动。

以上解决方案普惠数码科技的技术专家已经能够全面支撑并拥有多年的实战经验,可以迅速帮客户第一时间做好部署和调试。也非常感谢以上合作厂商,在当前各种困难的形式下,均提供临时免费版本license供客户使用,以便客户平安、高效度过疫情。我们也相信,随着时代的发展,技术手段的成熟,即使没有了病魔的肆虐,多协作的远距离高效办公场景也将越来越得到普及。

最后祝大家身体健康,工作顺利。祝明天会更好~

上一篇 :天空卫士的后发优势无缝填补海外友商撤出后的客户需求

下一篇 :PHD 2020春节假期值班安排