2018-08-22

数据作为信息的重要载体,其安全问题在信息安全中占有非常重要的地位。数据的保密性、可用性、可控性和完整性是数据安全技术的主要研究内容。

数据保密性的理论基础是密码学,而可用性、可控性和完整性是数据安全的重要保障,没有后者提供技术保障,再强的加密算法也难以保证数据的安全。

数据安全密切相关的技术罗列:

与数据安全密切相关的技术主要有以下几种,每种相关但又有所不同。

01访问控制:该技术主要用于控制用户可否进入系统以及进入系统的用户能够读写的数据集;

02数据流控制:该技术和用户可访问数据集的分发有关,用于防止数据从授权范围扩散到非授权范围;

03推理控制:该技术用于保护可统计的数据库,以防止查询者通过精心设计的查询序列推理出机密信息;

04数据加密:该技术用于保护机密信息在传输或存储时被非授权暴露;

05数据保护:该技术主要用于防止数据遭到意外或恶意的破坏,保证数据的可用性和完整性。

在上述技术中,访问控制技术占有重要的地位,其中1、2、3均属于访问控制范畴。访问控制技术主要涉及安全模型、控制策略、控制策略的实现、授权与审计等。其中安全模型是访问控制的理论基础,其它技术则是实现安全模型的技术保障。本次主要介绍访问控制技术。

访问控制技术详细介绍

01访问控制

信息系统的安全目标是通过一组规则来控制和管理主体对客体的访问,这些访问控制规则称为安全策略,安全策略反应信息系统对安全的需求。安全模型是制定安全策略的依据,安全模型是指用形式化的方法来准确地描述安全的重要方面(机密性、完整性和可用性)及其与系统行为的关系。建立安全模型的主要目的是提高对成功实现关键安全需求的理解层次,以及为机密性和完整性寻找安全策略,安全模型又是构建系统保护的重要依据,同时也是建立和评估安全操作系统的重要依据。

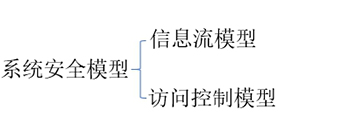

系统安全模型

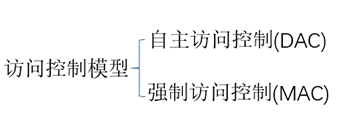

访问控制模型是从访问控制的角度描述安全系统,主要针对系统中主体对客体的访问及其安全控制。

访问控制模型

02访问控制策略

访问控制策略也称安全策略,是用来控制和管理主体对客体访问的一系列规则,它反映信息系统对安全的需求。安全策略的制定和实施是围绕主体、客体和安全控制规则集三者之间的关系展开的,在安全策略的制定和实施中,要遵循下列原则:

|

1最小特权原则 |

|

2最小泄漏原则 |

| 3多级安全策略 |

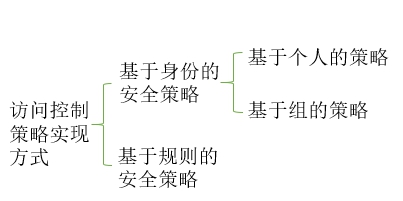

访问控制的安全策略有以下两种实现方式:基于身份的安全策略和基于规则的安全策略。目前使用的两种安全策略,他们建立的基础都是授权行为。就其形式而言,基于身份的安全策略等同于DAC安全策略,基于规则的安全策略等同于MAC安全策略。

03访问控制的实现

由于安全策略是由一系列规则组成的,因此如何表达和使用这些规则是实现访问控制的关键。由于规则的表达和使用有多种方式可供选择,因此访问控制的实现也有多种方式,每种方式均有其优点和缺点,在具体实施中,可根据实际情况进行选择和处理。常用的访问控制有以下几种形式。

1访问控制表

2访问控制矩阵

3访问控制能力列表

4访问控制安全标签列表

04访问控制与授权

授权是资源的所有者或控制者准许他人访问这些资源,是实现访问控制的前提。

授权行为是指主体履行被客体授予权力的那些活动。因此,访问控制与授权密不可分。授权表示的是一种信任关系,一般需要建立一种模型对这种关系进行描述,才能保证授权的正确性,特别是在大型系统的授权中,没有信任关系模型做指导,要保证合理的授权行为几乎是不可想象的。

05访问控制与审计

审计是对访问控制的必要补充,是访问控制的一个重要内容。审计会对用户使用何种信息资源、使用的时间、以及如何使用(执行何种操作)进行记录与监控。审计和监控是实现系统安全的最后一道防线,处于系统的最高层。审计与监控能够再现原有的进程和问题,这对于责任追查和数据恢复非常有必要。

上一篇 :谈谈物联网应用安全问题

下一篇 :增强上网体验 国庆期间路由器使用技巧